Azure Active Directory(アジュールAD)/ Microsoft社

SAML認証を利用時に、IDプロバイダーとしてAzure Active Directory(アジュールAD)/Microsoft社を利用する際の手順です。

※SAML認証の利用設定を行えるのは、初期アカウント利用者(ID:1の管理者)のみです。

SAML認証の一連の利用設定については、SAML認証でのログイン設定と画面遷移をご覧ください。

本マニュアルでは、SAML認証でのログイン設定と画面遷移-「IDプロバイダーとfutureshop管理画面に必要情報を登録」における、「IDプロバイダー(IdP)設定」の取得方法と「サービスプロバイダー(SP)情報」の設定場所についてのみ解説しています。

SAML認証については、詳しくは管理画面SSO(SAML認証)機能もご参照ください。

目次

「IDプロバイダー(IdP)設定」の取得方法と「サービスプロバイダー(SP)情報」の設定場所について

まず初めに、Azure Active Directory (Azure AD)(Microsoft社)にて料金や機能をご確認の上、アカウントを取得しておいてください。

「Azure Active Directory 管理センター」にログインします。

【1】アプリを登録する(「サービスプロバイダー(SP)情報」の設定)

<参考マニュアル>

- 「Azure のドキュメント(マニュアル)」より「エンタープライズ アプリケーションのシングル サインオンを有効にする

※「Azure のドキュメント(マニュアル)」内ではAzure AD SAML Toolkit 1 というエンタープライズ アプリケーションを例にした説明になっています。参照される場合は、設定値をそのまま入力しないようご注意ください。

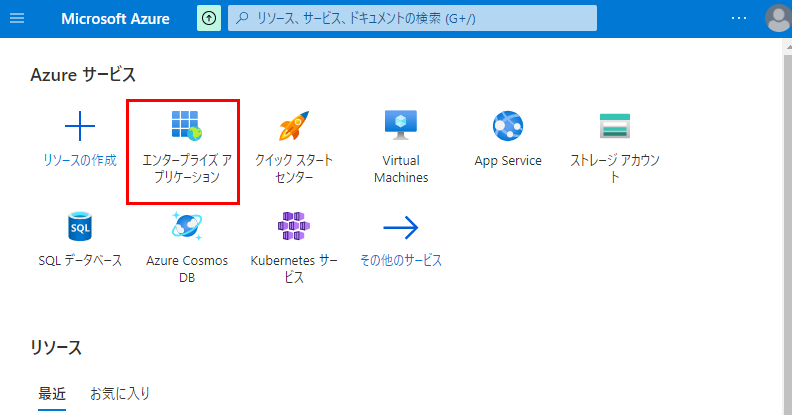

- Azure Active Directory 管理センターにて、エンタープライズ アプリケーション」を押下します。

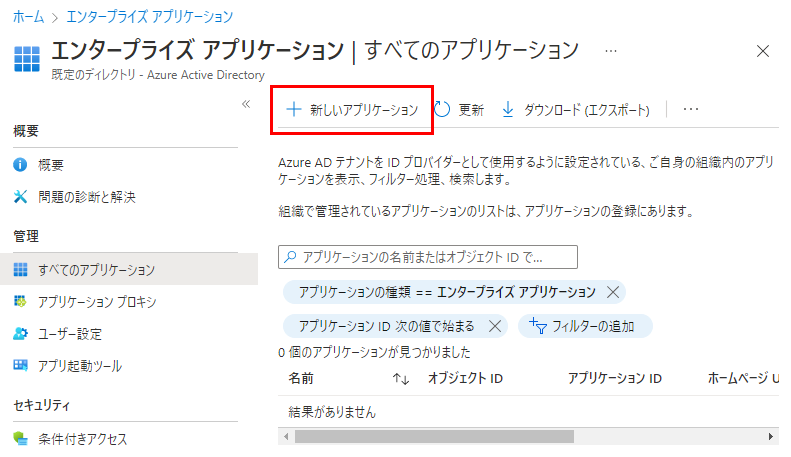

※表示されていない場合は、検索してください。 - [新しいアプリケーション]を押下します。

- [独自のアプリケーションの作成]を押下します。

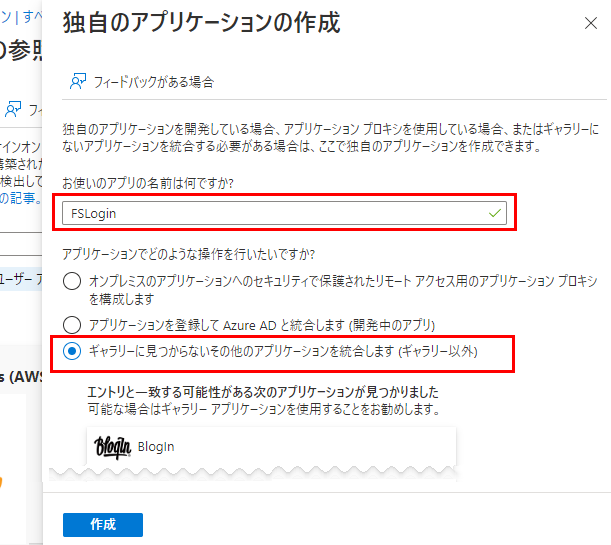

- ドロワーで画面が表示されます。

以下のように設定・選択し、[作成]を押下します。

・「お使いのアプリの名前は何ですか?」:futureshop管理画面用だと分かりやすい名称を入力

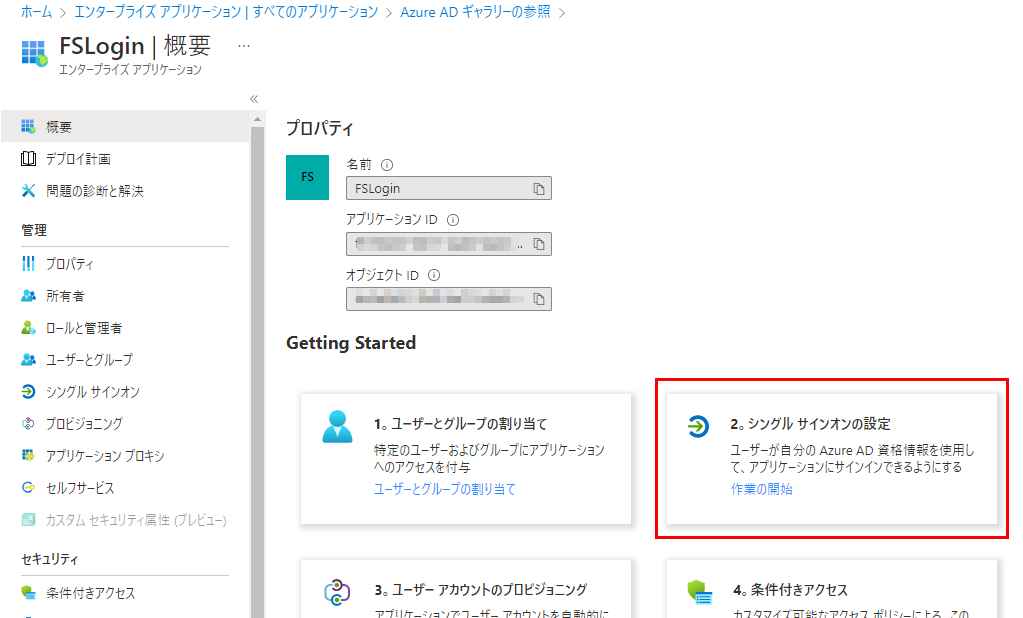

・「アプリケーションでどのような操作を行いたいですか?」:「ギャラリーに見つからないその他のアプリケーションを統合します (ギャラリー以外)」を選択 - 作成したアプリケーションの概要が開きますので、[シングルサインオンの設定]を押下します。

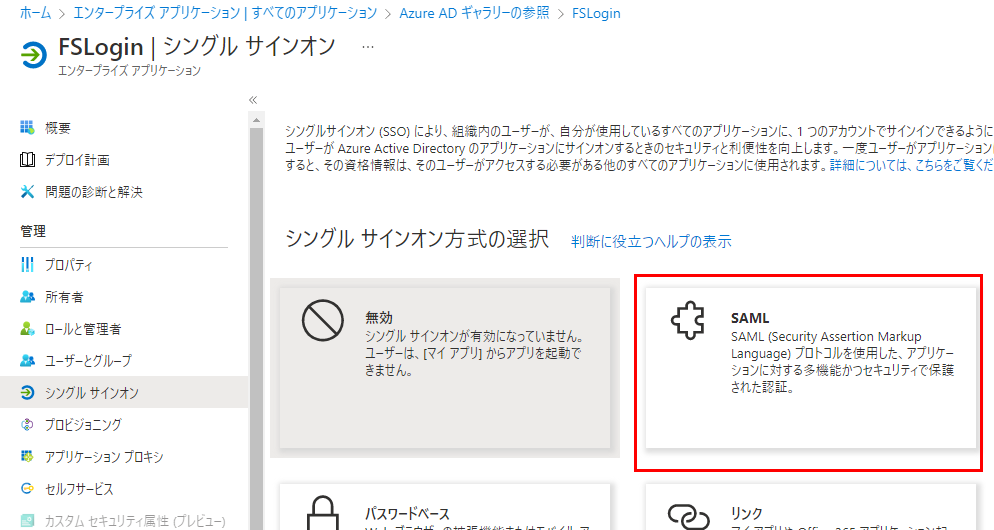

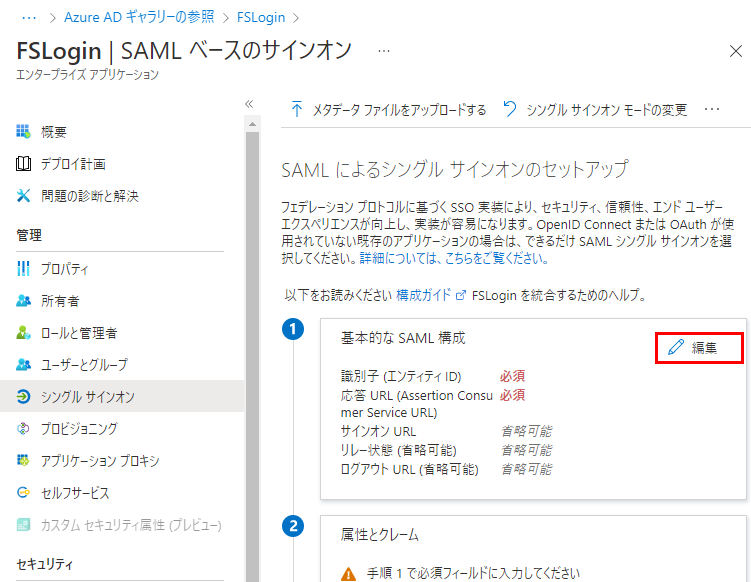

次画面で、[SAML]を押下します。 - SAMLを設定する画面が開きます。

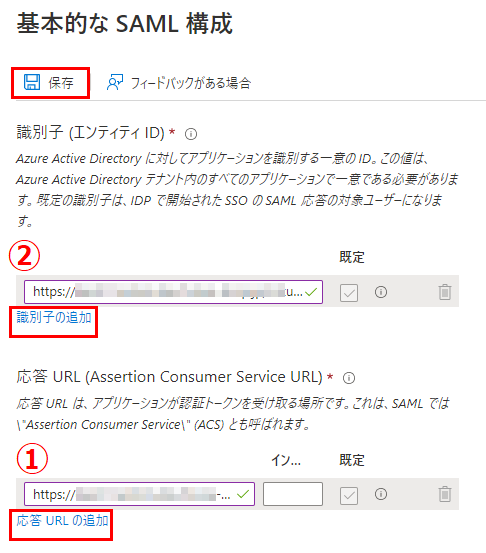

「基本的なSAML構成」セクションの[編集]を押下します。 - 「基本的なSAML構成」を入力する画面が開きますので、以下のように設定します。記載のないものは初期値のままで結構です。

設定が完了したら、[保存]を押下します。

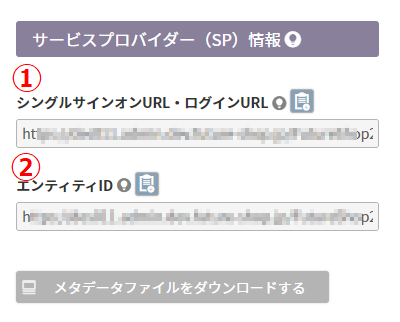

・「識別子 (エンティティ ID)」([識別子の追加]を押下すると、入力欄が表示されます。):

システム>SAML設定-サービスプロバイダー(SP)情報「エンティティID」の値

・「応答 URL (Assertion Consumer Service URL)」([応答 URL の追加]を押下すると、入力欄が表示されます。):

システム>SAML設定-サービスプロバイダー(SP)情報「シングルサインオンURL・ログインURL」の値 - 「正常に保存されました」とメッセージが表示されたら、[×]を押下してドロワー画面を閉じます。

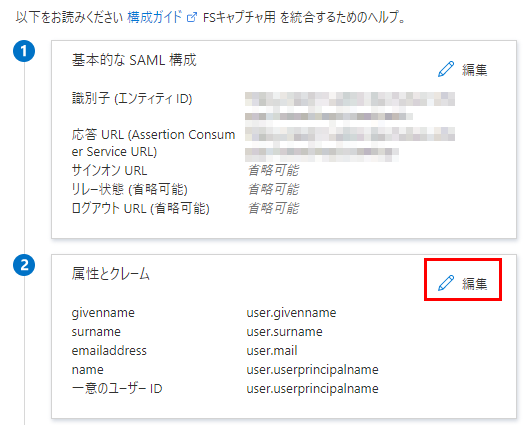

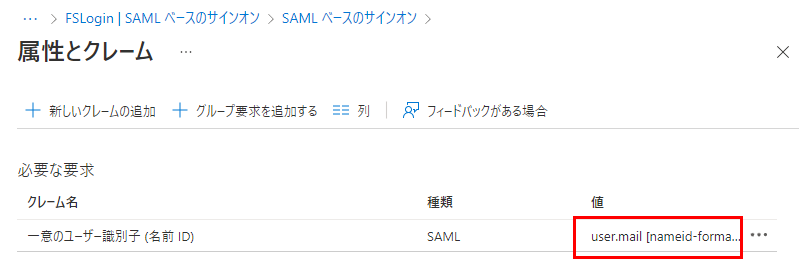

- 「属性とクレーム」セクションの[編集]を押下します。

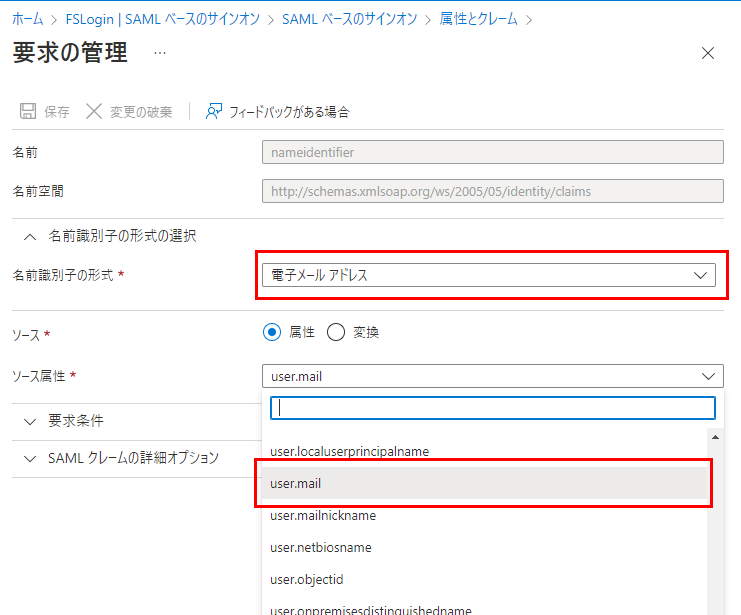

- 「必要な要求」セクションのクレーム名(一意のユーザー識別子(名前ID))行を押下します。

変更画面が表示されるので、以下のように選択し、[保存]を押下します。

・「名前識別子の形式」:電子メールアドレス

・「ソース属性」:user:mail

※それぞれ入力欄を押下すると、選択肢が表示されます。 - 「属性とクレーム」画面に、選択した値が表示されていることを確認、[×]を押下し画面を閉じます。

- 次に表示された画面のまま、「IDプロバイダー(IdP)設定」情報を取得し、futureshop管理画面へ設定します。

画面はそのまま次の手順へお進みください。

【2】「IDプロバイダー(IdP)設定」情報を取得し、設定する

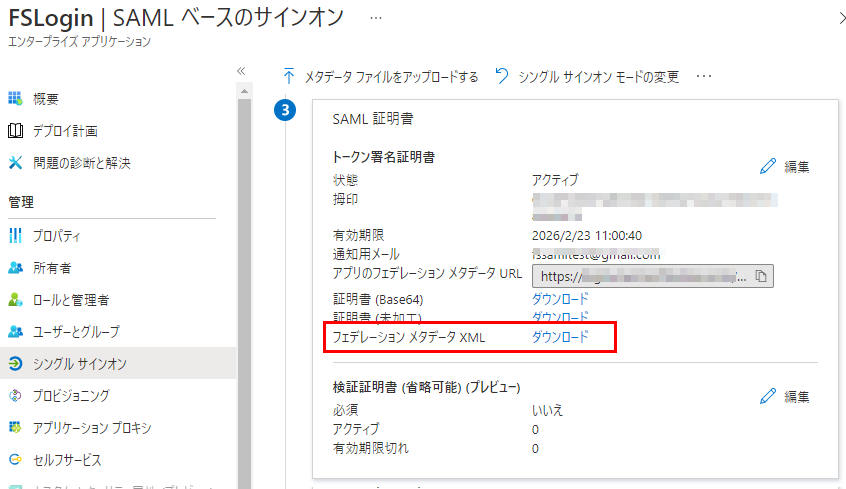

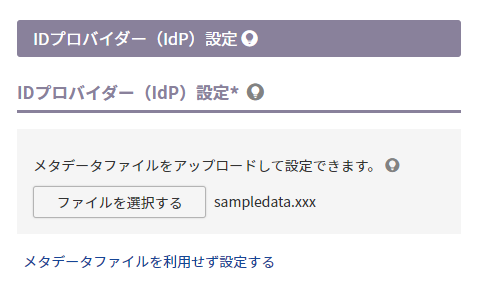

- 「SAML証明書」セクションにある[フェデレーション メタデータ XML]を押下し、メタデータファイルを取得します。

取得したファイルをシステム>SAML設定-IDプロバイダー(IdP)設定にアップロードします。 - 画面に表示されている「(4)セットアップ」セクションでは特に何も設定する必要はありません。

なお、この段階で「(5)シングル サインオンをTest」を実施しても、futureshop管理画面の利用設定やユーザー設定が終了していないので、必ずログインエラーとなります。全ての設定が完了してからテストしてください。(ユーザー設定がすでに完了している場合は、futureshop管理画面の利用設定をONにすればテスト可能です。)

【3】futureshop管理画面で[保存する]を押下する

システム>SAML設定の[保存する]を押下します。

以上で、「IDプロバイダー(IdP)設定」と「サービスプロバイダー(SP)情報」の設定が完了しました。

以降の手順は、SAML認証でのログイン設定と画面遷移へお戻りください。

※ご確認いただきたい注意事項がございますので、必ずお戻りください。

利用ユーザーの追加方法

【1】利用ユーザーの追加(概要)

以下の「Azure のドキュメント(マニュアル)」を参照し、設定してください。

不明点は、「Azure ADのサポート」までお問合せ下さい。

「Azure のドキュメント(マニュアル)」よりAzure Active Directory を使用してユーザーを追加または削除する

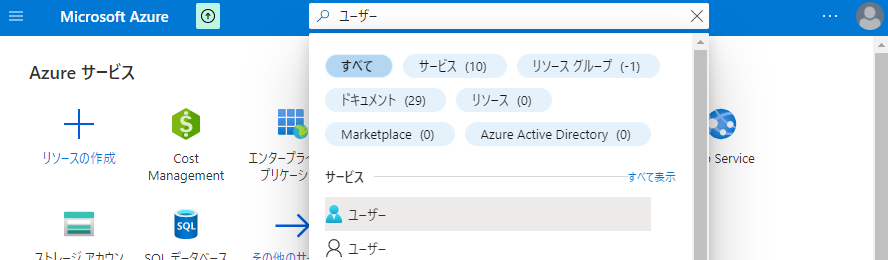

- Azure Active Directory 管理センターのホーム画面にて「ユーザ―」と検索し、「ユーザー」画面を開きます。

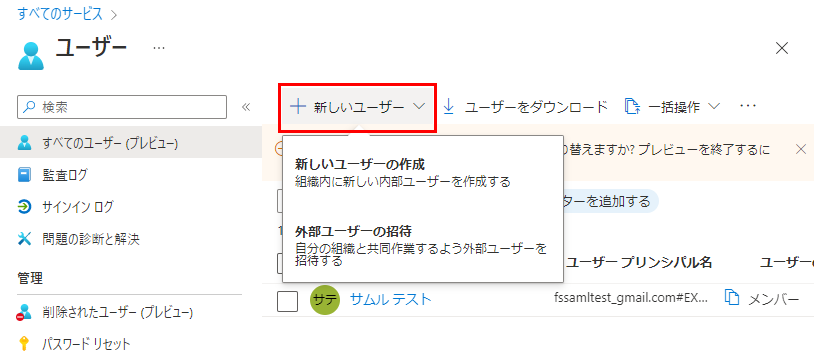

- [+新しいユーザー]を押下し、表示された選択肢から、適宜選択します。

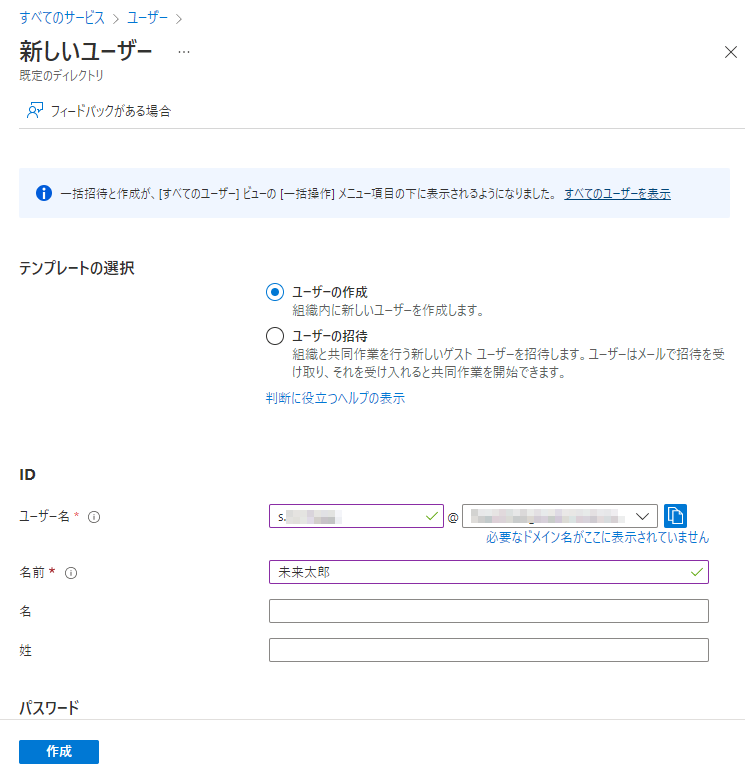

- ユーザー情報を登録し、[作成]を押下します。

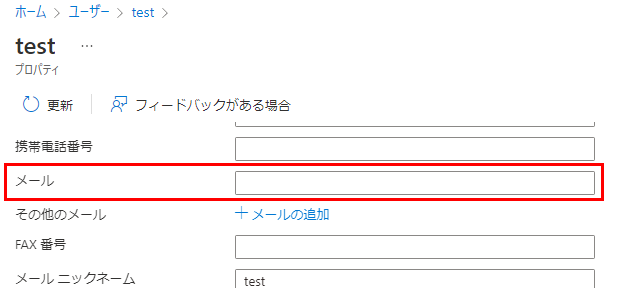

- 「ユーザー情報」画面で上部、もしくは最下部の[プロパティの編集]を押下します。

- 「プロパティの編集」画面の[メール]欄に必ずfutureshop管理画面で設定した管理者アカウントのメールアドレスを入力して下さい。

- 画面下の[保存]を押下します。

【2】アプリを利用するユーザーを追加する

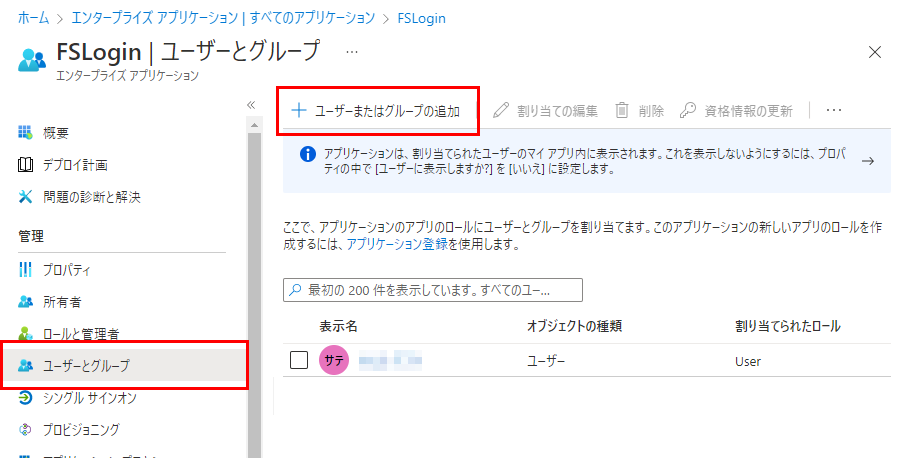

※新規追加したユーザーだけでなく、SAML認証設定を行った初期アカウント利用者(ID:1の管理者)についても、本操作が必須です。

- 作成したアプリの概要の左メニューより「ユーザー・グループ」を押下し、上部の[+ユーザーまたはグループの追加]を押下します。

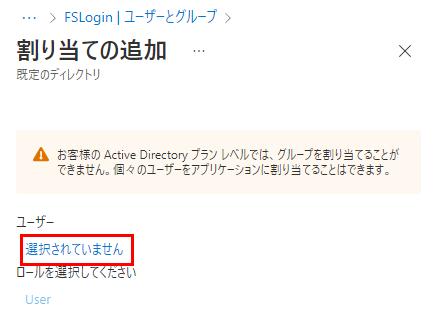

- [選択されていません。]を押下します。

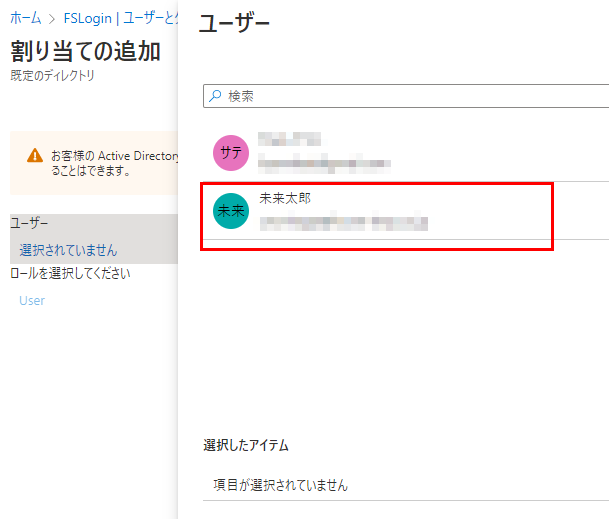

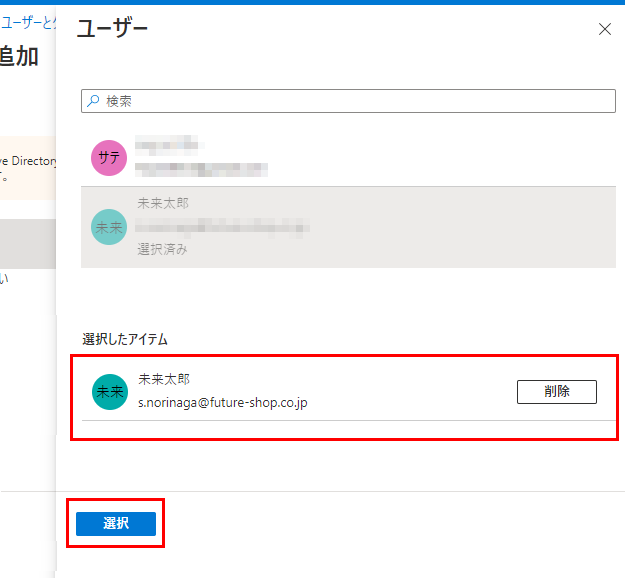

- SAML認証でログインするユーザー名を押下します。

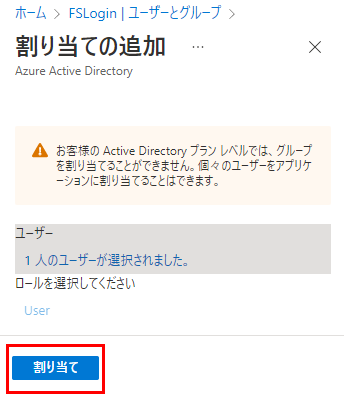

押下すると、「選択したアイテム」にユーザー情報が表示されます。確認し、[選択]を押下します。 - 「割り当ての追加」が表示されます。[割り当て]を押下します。

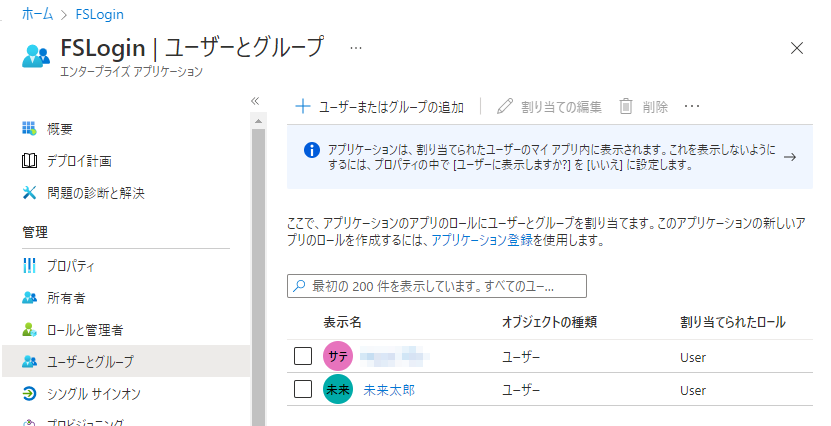

- ユーザーがアプリを利用できる状態になりました。

登録されたユーザー(futureshop管理画面利用者)がSAML認証ログインするためには

ユーザーの追加方法によっては、ログインへの招待メールが送信される場合があります。

受信メールをご確認の上、指示に従ってアカウント設定を完了させてください。

※その他の使い方、ユーザー管理の方法などは「Azure ADのサポート」までお問合せ下さい。

以上で、利用するメンバー(futureshop管理画面利用者)の設定が完了しました。

以降の手順は、futureshop管理画面にて利用設定にチェックを入れ、ログインできるか確認するへお戻りください。